امکان بازنویسی فایلها با استفاده از آسیبپذیری روزصفر ویندوز

خلاصه: یک محقق امنیتی کد اکسپلویتی را برای یک آسیبپذیری روز صفر در سیستم عامل ویندوز افشا کرد. این آسیبپذیری امکان بازنویسی یک فایل با دادههای دلخواه را فراهم میکند. این اکسپلویت، دومین اکسپلویتی است که SandboxEscaper در این ماه برای یک باگ روز صفر در ویندوز به صورت عمومی منتشر کرده است.

یک محقق امنیتی کد اکسپلویتی را برای یک آسیبپذیری روز صفر در سیستم عامل ویندوز افشا کرد. این آسیبپذیری امکان بازنویسی یک فایل با دادههای دلخواه را فراهم میکند.

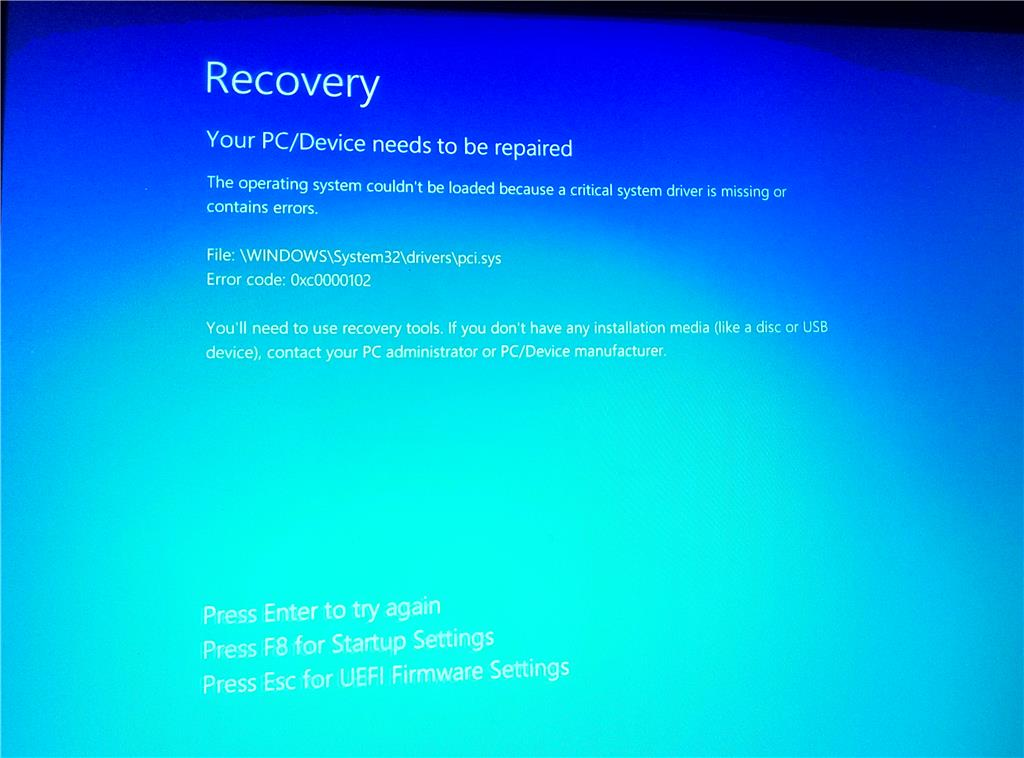

اجرای کد اثبات مفهوم فراهم شده توسط محققی با نام مستعار SandboxEscaper برای این آسیبپذیری، منجر به بازنویسی "pci.sys" با اطلاعاتی در مورد مشکلات نرم افزاری و سختافزاری میشود.

این محقق هشدار میدهد که اکسپلویتی که نوشته است همراه با محدودیتهایی کار میکند و ممکن است تاثیر مورد انتظار را بر روی بعضی از پردازندهها نداشته باشد.

به گفتهی SandboxEscaper ممکن است کمی طول بکشد تا این آسیبپذیری اثری را ایجاد کند و این مورد به شرایط و دیگر عملیات متکی است. مدیرعامل شرکت Acros Security در این باره گفته است که اگر مهاجم راهی برای تایید موفقیت این اکسپلویت داشته باشد، اطمینان 100 درصد واقعا اهمیتی ندارد.

از آنجایی که هدف این اکسپلویت "pci.sys" است، پس میتواند منجر به منع سرویس ماشین شود. "pci.sys" یک کامپوننت سیستم است که برای بوت درست سیستمعامل ضروری است. این اکسپلویت میتواند با دیگر فایلها نیز مورد استفاده قرار گیرد.

SandboxEscaper روز 25 دسامبر هشدار داد که در سال جدید کد اثبات مفهوم باگ جدیدی در ویندوز را منتشر خواهد کرد، اما او دو روز بعد تغییر عقیده داده و جزئیات را منتشر کرد.

این اکسپلویت، دومین اکسپلویتی است که SandboxEscaper در این ماه برای یک باگ روز صفر در ویندوز به صورت عمومی منتشر کرده است.

مرکز تخصصی آپا

مرکز تخصصی آپا